これから学ぶ人も、資格取得を目指す人も、最適なカリキュラムを選べます。

CTC 教育サービス

[IT研修]注目キーワード Python Power Platform 最新技術動向 生成AI Docker Kubernetes

こんにちはー。野田貴子です。今回はサポート終了のお話です。皆さん、バージョンアップは済みましたでしょうか?

新バージョンを導入される前に、是非新バージョンの学習もお勧めします。

VMwareの研修を受けられる方は、『VMware Education Partner of the Year 2017』を2年連続で受賞しているCTC教育サービスにどうぞ!

※VMware研修コース https://www.school.ctc-g.co.jp/vmware/index.html

###

6.5 Update 1 Security Configuration Guide(SCG)が利用可能になったことをお知らせいたします。通常ならばガイドは番号付きリリースのときのみ新しくなり、アップデート版ではそのままですが、6.5 Update 1に実装されたセキュリティ更新プログラムの数が多かったため、今回新しいSCGがリリースされることになりました。また、vSphereに実装されるセキュリティ設定の簡易化における進捗状況をお伝えしたいと考えています。

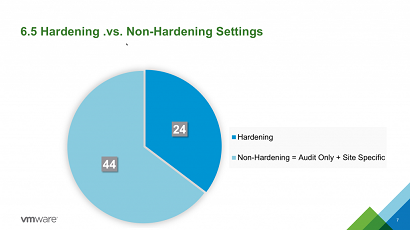

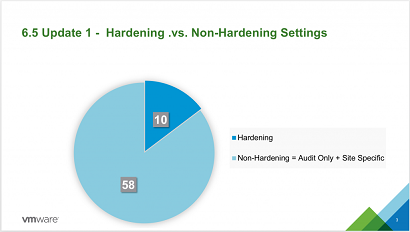

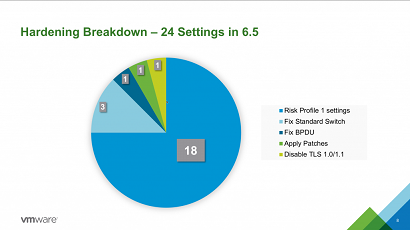

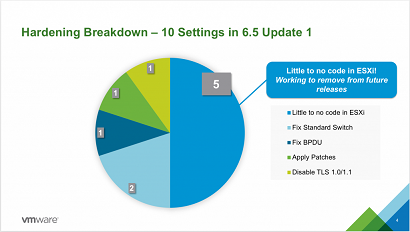

この新ガイドおよび下に掲示したグラフによると、設定数が大幅に減少していることが分かります。これは6.5へのアップグレードを検討すべき大きな理由になっています。しかし、まずは、Security Configuration Guideについてよくある質問を確認してみましょう。

私はよくこのことについて質問されます。他のブログで理由について解説したことがありますが、こちらでも取り上げたいと思います。私が「vSphere Hardening Guide」を5.1の時点で引き継いだとき、これは手動で作成されたExcelのスプレッドシートでした。私は5.5に向けてこのスプレッドシートをきれいにするために尽力しましたが、Excelではとても扱いにくく、手に負えないものとなってしまいました。6.0が登場したとき、私はスプレッドシートの作成方法だけでなく、ガイド自体の作成方法を変更することにしました。セキュリティが重要になってきていましたので、ガイドの作成方法についてもより良い統制が必要でした。

6.0以降、SCGはすべての番号付きリリースの前に慎重にレビューされています。私はエンジニアと協力し、ソフトウェアエンジニアがコードレビューを行うのと同じ方法で、すべてのガイドラインに目を通しています。そのため、ガイドラインは頻繁に削除または変更されることになります。これは常にITとセキュリティ(主にセキュリティ)の観点によるものです。みなさんの見えないところで何が起こっているのかをお伝えしましょう。

ガイドから項目が削除される理由はいくつかあります。

上記のできごとからみなさんに考慮していただきたいことの1つは、私たちvSphereチームはとても真剣にセキュリティを守ろうとしているということです。私たちはセキュリティの目標を達成するための工程をどんどん進めています。この作業速度は典型的なセキュリティガイダンスの速度よりも速いところが、通常とは異なると私は考えています。

私見:セキュリティガイダンスの作業が速いことによって、最も悩まされ、困惑させられ、不意を突かれているのは、セキュリティチームであることに気づきました。

注:別の場所でもvSphereのガイダンスを目にするかもしれませんが、よく見てみると、それらは古いガイダンスに基づいています。(例:バージョンが5.5であるとか!)vSphereの最新のセキュリティガイダンスが必要な場合は、SCGを使用してください。

SCGのレビュープロセスは本当に成果を上げ始めています。以前のブログ記事で紹介した多くの設定が6.5のSCGレビューで取り上げられました。エンジニアリングとのレビューの際に、SCGに記載されている値と一致するようにデフォルト値を修正してもらうためのバグレポートをいくつか作成しました。これらの修正の多くは、Update 1に含まれています。このアップデートされたSCGには、これらの変更が組み込まれています。

これにより、VM.disable-unexposed-features.*設定の多くがESXiコードで修正されています。ESXi 6.5 updae 1だけでなく、ESXi 6.0Patch 5 and 5.5 update 3 patch 11でも修正されました。

vSphereをデプロイする際に初期設定で必要な作業量を引き続き削減しています。さらなる検討の一環として、追加で4つのVM.disable- *ガイドラインを必要がなくなったガイドラインとして整理しています。

| Guideline ID | Configuration Parameter |

| VM.disable-console-copy | Isolation.tools.copy.disable |

| VM.disable-console-gui-options | Isolation.tools.setGUIOptions.enable |

| VM.disable-console-paste | Isolation.tools.paste.disable |

| VM.disable-hgfs | Isolation.tools.hgfs.disable |

これらの4つはデフォルトですべて無効になっています。もはや手動で設定する必要はありません!以前ESXiに格納されていた値は、「null」値でした。(値なし。)これらを明示的にTRUEに設定するようにしました。

デフォルト値が「安全」であると見なされた設定は、vSphere SCGの次の番号付きリリースで削除されます。

6.5へのUpdateリリースでは、これらのガイドラインは引き続きガイドに残りますが、「Desired Value」と「Actual Value」が同じになります。先述したように、これはVMごとに手動で設定する必要はないということです。これらの設定は、前後のバージョンとの継続性を維持するために、修正されたうえで6.5 U1 guideに残っています。

VMからこれらの設定をクリア/削除してからVMをvMotionするだけで、デフォルト値を取得することができます。

私は6.5 guideをリリースしたときにガイドの名前を「hardening guide」から「security configuration guide」に変更し、「強化」から「セキュリティ設定」に焦点を変えることについて話し合いました。6.5 Update 1では、「デフォルトで安全」の目標を継続しています。6.5から6.5 Update 1で何がどのように変化したのかを見てみましょう。

(6.5での強化版設定と非強化版設定の数 / 6.5 Updaet 1での強化版設定と非強化版設定の数)

こちらに6.5から6.5 Update 1までの改善点を示します。

(6.5では設定数24 / 6.5 Update 1では設定数10)

これまで見てきたように、6.5 Update 1では「デフォルトで安全」という目標を掲げています。初期設定でセキュリティ設定を改善するために必要なことが減り、セキュリティの運用がより簡単になりました。

6.5 Update 1 Security Configuration Guideをダウンロードする

5.5がもうすぐ2018年9月にサポートを終了する予定です。6.5へのアップグレードの計画は後でではなく今すぐする必要が本当にありますよ。

※本コラムはVMware社が公式に発表しているものでなく、翻訳者が独自に意訳しているものです。

[IT研修]注目キーワード Python Power Platform 最新技術動向 生成AI Docker Kubernetes