これから学ぶ人も、資格取得を目指す人も、最適なカリキュラムを選べます。

CTC 教育サービス

[IT研修]注目キーワード Python Power Platform 最新技術動向 生成AI Docker Kubernetes

こんにちはー。野田貴子です。今回も英語が苦手な方向けに海外の人気コラムを違約したものをご紹介します。 VMwareの研修を検討されている方は、『VMware Education Partner of the Year 2017』を2年連続で受賞しているCTC教育サービスにどうぞ! ※VMware研修コース https://www.school.ctc-g.co.jp/vmware/index.html

###

3月に私はvSphere 6.5 Update 1 Security Configuration Guide(別名「 SCG」)をリリースしました。その際、ガイドだけではなく詳細について解説しました。ガイドラインが削除されたり変更されたりする理由について取り上げ、また、多くの設定が「デフォルトで安全」になっている仕組みについても説明し、6.5ガイドと6.5 Update 1ガイドの進捗状況をお伝えしました。

今日は、vSphere 6.7 Update 1 Security Configuration Guideのリリースをお知らせいたします。そして、6.5 Update 1のガイドのように、みなさんに知ってもらいたいさらなる変更点があります。それらの変更はVI管理者としてのみなさんの生活を楽にしてくれることでしょう。6.7 Update 1 SCGスプレッドシートをダウンロードしてください。

1つ目の大きな変更点は、ESXiやvCenterのプログラムが修正されたため、もはや操作する必要がなくなった設定をまとめた新しいカテゴリです。このカテゴリは「廃止予定(deprecated)」と呼ばれます。これらの設定は変更しないことをお勧めします。ESXiにはこれらの設定が影響する有効なプログラムはありません。これらの設定は以前のガイド値と一致するように調整されたため、みなさんはこれらの設定の「管理」をやめることができます。これはセキュリティのIT負担を軽減するために行われました。

このカテゴリに適合するすべての設定は、別のExcelスプレッドシートでリリースされます。これらの設定を終わらせてガイドから移動させたので、SCGの設定数は合計で50件になりました。これは6.5 Update 1の68件から減少しています。これらの設定の多くは、2017年6月のブログ「Secure By Default - VM.disable-unexposed-features」から召集されました。

場合によっては、これらの推奨されない設定を「監査設定(Audit Settings)」と見なしておくといいかもしれません。ほかの誰かが設定を変更したかどうかを確認できるようにするためです。これらの設定の変更には意味がなく、管理上の負担が増えるだけです。定義からこれらの設定を安全に削除しておくと良いでしょう。

2番目の大きな変更点は、私が「リスク・プロファイル(Risk Profiles)」の使用を終わらせようとしていることです。これが大きな変更だと捉える人もいるでしょうから、私はこれが多くの人を困惑させてしまうだろうと考えています。 正直なところ、これは大きな変更ではありません。理由は次のとおりです。ガイドの残りの50件の設定のうち、1つだけが「リスクプロファイル1(Risk Profile 1)」にありました。 他のすべては2,3または1,2,3にありました。リスクプロファイルによる利点はもはや存在しませんでした。設定を廃止予定にするための作業が上手く行っているということです。

リスクプロファイル1の設定は「ESXi.enable-strict-lockdown-mode」でした。一方でリスクプロファイル 「2,3」の設定は「ESXi.enable-normal-lockdown-mode」でした。これらの設定はどちらか一方のみで、両方を設定することはできません。このことは一部の人々にとって混乱を招いており、1つ目の設定がリスクプロファイルを維持する唯一の理由でもありました。そこで代わりに、リスク考察に対処する双方の設定に関するコンテンツを脆弱性考察(Vulnerability Discussion)に追加しました。

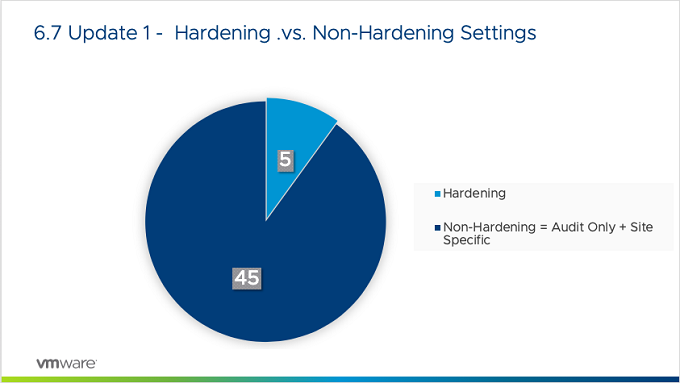

6.5 Update 1のブログ記事で言及したように、6.5ではvSphere Hardening GuideからvSphere Security Configuration Guideへ名称を変更しました。これは、「堅牢化(Hardening)」ガイドラインの数よりも、VMwareがみなさんのために設定できない設定(「サイト固有(Site Specific)」とも呼ばれます)や、適切な理由なく設定をデフォルト以外の値に誰かが変更していないか確かめるために監査する必要がある設定の数の方が上回ったためです。 (例えば、ESXiではSSHが有効になっていますが、デフォルトではオフです)。

6.7 U1 SCGで「堅牢化(Hardening)」から「サイト固有(Site Specific)」に変更したガイドラインの1つが「vNetwork.enable-bpdu-filter」の設定でした。なぜかというと、これはハードウェアスイッチとの連携と、Windows VM内でのBPDUパケットの使用を伴うためです。これは稀なケースの話であり、実際には「サイト固有(Site Specific)」として分類されているはずです。「堅牢化(Hardening)」機能については、Spanning Tree Loopsに対する保護を追加しています。しかし、再度言及しますと、これは「正常な」事象ではありません。

こちらの動画を見ると、私たちの成果が高いことが分かります。(※クリックすると別ウィンドウで動画を見ることができます)

このおかげでVI管理者の負担が軽減しました。6.5では、「堅牢化(Hardening)」と見なされる設定が24件ありました。これは6.5 Update 1では10件に減少しましたが、現在はわずか5件になっています!

今後は、「パッチ適用(Apply Patches)」という1つの堅牢化ガイドラインに縮小したいと思っています。 残念ながら、私たちはまだその域にはいませんが、6.0から6.5まで、さらに6.7までの進捗でお見せしたように、まだ時が来ていないだけです。新しいオートメーション機能が表示されると、新しい設定が将来のガイドに追加されることがあります。 私は常に新しいリリースやアップデートに追加される機能を再審査しています。

前回の「堅牢化(Hardening)」ガイドに記載された値と一致するようにプログラムを修正し、SCGをより高めることに協力していただいたエンジニアのみなさんに感謝します。

• 引用元

• https://blogs.vmware.com/vsphere/2018/11/announcing-the-vsphere-6-7-update-1-security-configuration-guide.html

• ※本コラムはVMware社が公式に発表しているものでなく、翻訳者が独自に意訳しているものです。

[IT研修]注目キーワード Python Power Platform 最新技術動向 生成AI Docker Kubernetes