これから学ぶ人も、資格取得を目指す人も、最適なカリキュラムを選べます。

CTC 教育サービス

[IT研修]注目キーワード Python Power Platform 最新技術動向 生成AI Docker Kubernetes

こんにちはー。野田貴子です。今回も英語が苦手な方向けに海外の人気コラムを意訳したものをご紹介します。

VMwareの研修を検討されている方は、実績も受賞歴も豊富なCTC教育サービスにどうぞ!

※VMware研修コース (https://www.school.ctc-g.co.jp/vmware/index.html)

以前からITインフラにおけるアイソレーションとセグメンテーションの重要性について書こうと思っていましたが、今年はいろいろなことが起きていたので、不必要な感じがしていました。しかし、ここ数ヶ月の間に、深刻で注目度が高いCVEがいくつかあり(VMwareのものもあれば、他社のものも、ハードウェアのものもありました)、それらはITインフラをさらに分離して設計する必要性にスポットライトを当てていました。

詳細に入る前に、初歩から始めたいと思います。私は「アイソレーション」の意味をどう捉えているでしょうか。まず「最小権限の原則(Principle of Least Privilege)」から始めたいと思います。これは、特定の作業を行うユーザーやアプリケーションには、その作業に必要最小限のシステム上の権限を与えるべきだという考え方です。たとえば、システム上のルート権限や管理者権限をむやみに与えず、権限モデルを使用して、アクセスする必要のあるものだけに権限を与えるようにします。権限の一つはコンピュータシステム上の管理インターフェースへのアクセス権で、一般的に、組織の中でシステム管理者ではない人々はこれらのインターフェースへのアクセスを必要としません。そのため、セキュリティの境界としてファイアウォールやACLのような制御を追加できるように、インターフェースを隔離します。組織内のデスクトップがマルウェアに感染しても、攻撃者はこのように隔離されたインフラにアクセスするためにはかなり多くの作業が必要になります。

もう一つ重要なセキュリティ原則は、「多層防御(Defns inDeth(https://en.wikipedia.org/wiki/Defense_in_depth_(ompting))」と呼ばれるものです。多層防御とは、組織全体の複数の重複するセキュリティ管理層を使用して、そのうち1つが故障したり一時的に弱体化したりしても、組織が無防備な状態にならないようにするという考え方です。ネットワークベースのファイアウォールを実装して組織へのアクセスを高レベルで制御し、NSX-Tを利用して非常に細かいルールをVMレベルで追加し、攻撃者が外側の防御を突破した場合に追加のカバーを提供することができます。また、攻撃者が外部の防御を突破した場合でも、アカウントのサイバー衛生を徹底し、強固なパスワードや多要素認証を使用してログインできないようにしています。さらに、ゲストOSやアプリケーションにパッチを当てて攻撃者に攻撃の機会を与えないようにし、vRealize Log Insightのようなログ収集・報告ツールにログを送信して、認証に失敗した場合に警告を出して対処できるようにしています。これらすべてのレベルの保護により、脆弱性が発見され修正に時間がかかっていたとしても、回復するまでのしばらくの間は他の防御機能に頼ることができるのです。これが多層防御です。

アイソレーションを追加するということは、ITインフラのコンポーネント間に分離を追加するということです。よりきめ細かなセキュリティコントロールを追加し、不要な場所にユーザーがアクセスできないようにし(インサイダーの脅威)、防御のレイヤーを追加して違反の発生速度を遅らせることができます。

インフラの分離にはさまざまな形があります。その1つはCPUやコンピューターハードウェアが提供する保護機能で、あるVMが他のVMが何をしているかを盗み見できないようにするものです。ここ数年のCPUの脆弱性はこの点で発生しており、新しいハードウェアのファームウェアやソフトウェア技術によって軽減されてきました(脆弱性のあるハードウェアでの対策についての詳細は、「どのvSphere CPU スケジューラを選ぶべきか」を参照してください)。システムのファームウェアをパッチ適用することは、これらの問題や、ハードウェア管理に影響を与えるその他の問題を解決するための、大きな一歩となります。

もう一つの形は、システム間の境界が明確に定義されている場合です。認証と認可がその良い例です。組織は多くの場合、認証をMicrosoft Active Directoryに依存しており、これは、組織がActive Directoryグループを使用してvCenter Serverへのアクセスを制御する場合によく見られます。vSphereとActive Directoryを分離するためには、代わりにvSphere SSOグループを使用し、そこにActive Directoryアカウントを追加します。この方法ではシングルサインオンと中央コントロールは維持されますが、Active Directoryへのアクセスを獲得した攻撃者はvSphereに自分自身を追加してログインすることができません。vSphereを侵害するためにはvSphere管理者のアカウントを見つけて侵害するための作業が必要になり、攻撃者の行動が他のユーザーに気づかれる可能性が高くなります。

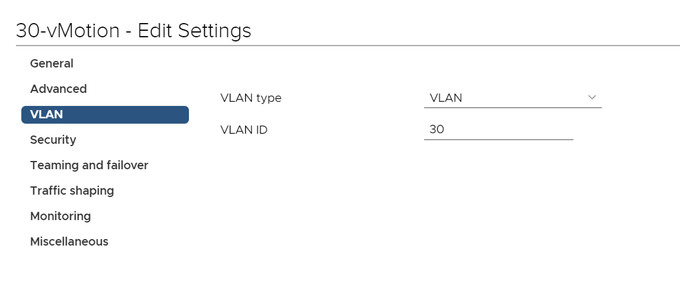

最後の大きな分離の形は、ネットワークのセグメンテーションです。非常に基本的なレベルでESXiホストにネットワークインターフェースを追加することができ、管理トラフィックをVMやワークロードトラフィックから分離することができます。サーバーに大量のNICを追加するのは扱いづらいと想像しているかもしれませんが、その通りだと思います。VLANは、ESXiがハードウェアを計算する際と同じように、ネットワークリンクを仮想化します。VLANは0から4095までの番号で識別され、「タグ」として送信される各ネットワークフレームに追加されます。ネットワークスイッチでは、各ポートを1つのVLANに割り当てることも、「トランク」と呼ばれる複数のVLANに割り当てることもできます。ESXi側では、ポートグループを作成し、どのVLANに属するかを指定することで、これらのトランクにアクセスします。

VLANごとに独自のIPアドレス範囲を割り当て、ファイアウォールやACLなどのセキュリティ制御を導入して、インフラストラクチャ用の機密管理インターフェースからワークロード、デスクトップ、インターネットを分離することができます。

VMware Validated DesignはVMware製品を導入する際のリファレンスアーキテクチャです。

また、セキュリティの必要性に応じて、ワークロードやアプリケーション用に個別のVLANやIP範囲を設定することもできます(余談ですが、コンプライアンスを重視する場合には、Validated DesignにはNIST 800-53やPCI DSSという優れたキットがあります。「Security and Compliance」セクションを確認してください。)そこからファイアウォールやACLを追加して、誰がどのサービスに入ることを許可するのかを制御できます。

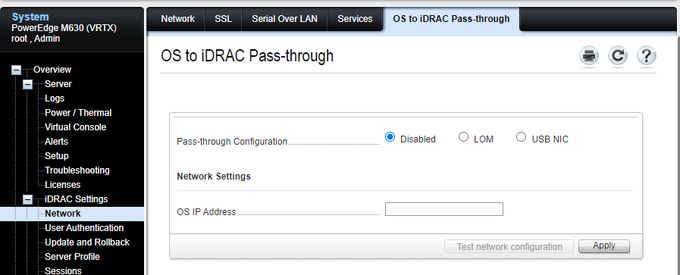

VMwareはソフトウェアの会社ですので基本的にはハードウェアの提案はしませんが、私自身の経験に基づいて、ハードウェア管理用のVLANを別途用意することを提案します。サーバーにはファームウェア管理、ハードウェア監視、リモートコンソールとコントロールに使用できる非常に強力な「帯域外の」管理機能が搭載されていることが多く、これらをvSphereとは別に操作しセキュリティを確保できることは、(トラブルシューティングのためだけでも)非常に有用であることが多いです。このように帯域外の管理機能を有効にすることで、他の方法で複雑さや分離の問題を回避することもできます。たとえば、これらの管理コントローラーは多くの場合、仮想NICをESXiに提示し、ESXiが管理コントローラーにアクセスできるようにすることができます。これは良いことなのでしょうか? それぞれの環境で異なりますが、それらのネットワーク間の分離を複雑にし、評価、管理、セキュリティを確保するための追加のコンポーネントや構成を導入することになるのは確かです。

ちょうど20年以上前、Bruce Schneierは「セキュリティはプロセスであって、製品ではない」と書いています。現在でも彼の言葉は完全に正しいです。VMwareにはセキュリティを支援する素晴らしいツールがあり、vSphereは世界で最も安全な多くの環境の中核を担っています。しかし、結局のところ組織のセキュリティにとって最大の恩恵は、セキュリティを達成するプロセスが常に進化し続けることを理解し、これらの強力なツールを活用して、組織が最小権限や多層防御などの原則を実践し設計するのを手助けしてくれるような、思慮に富んだ人々の存在です。

セキュリティを大切に。

※引用元 https://blogs.vmware.com/vsphere/2020/07/importance-of-isolation-for-security.html

※本コラムはVMware社が公式に発表しているものでなく、翻訳者が独自に意訳しているものです。

[IT研修]注目キーワード Python Power Platform 最新技術動向 生成AI Docker Kubernetes